GitHubのSecret scanningを有効化し、実際にsecretsをpushしてみてアラート動作を確認します。

はじめに

先日、GitHubのSecret scanning機能が、無料で全てのパブリックレポジトリにて利用できるようになりました。

今回はこのSecret scanningを有効化し、実際にsecretsを流出させてみることで動作を確認してみたいと思います。

GitHubのSecret scanningアラートの動作を確認する

GitHubのSecret scanningを有効化する

Secret scanningを有効化方法は、GitHub公式のアナウンスBlogにて丁寧に示されています:

- レポジトリ上部タブから"Settings"を選択

- 左タブから"Code security and analysis"を選択

- "Secret scanning"にて"Enable"を選択

これだけで簡単に有効化することができます。

Secretキーをレポジトリにpushしてみる

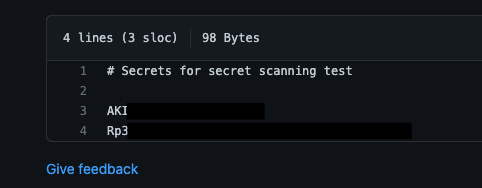

では、ダミーのパブリックレポジトリを作成して、AWS IAMのアクセスキーとシークレットキー(無効化済み)をpushしてみます。

すると、数十秒後にはメールでアラートが届きました。

どのファイルの何行目、どのコミットで何のsecretsが流出しているのかまでちゃんと記載されています。 便利ですね。

おわりに

以上、GitHubのSecret scanningを有効化して実際にsecretsを流出させてみました。

数十秒後にはメールが届くというスピード感は流石ですね。

ぜひ活用していきたいところです。

[関連記事]

参考

Secret scanning alerts are now available (and free) for all public repositories | The GitHub Blog

すべてのパブリックリポジトリに対してSecret scanningアラートの一般提供(GA)を開始 - GitHubブログ